I'm not going to try again; this message has been in the queue too long.

위와 같이 qmail에서 발송하지 못하고 리턴메일을 보낸다면,

dns oversize patch를 해주어야한다..

patch 파일경로는

http://www.ckdhr.com/ckd/qmail-103.patch

위의 경로에서 받으면 되며,

patch -p1 < qmail-103.patch

를 해주고,

make check setup

해주면 된다.

SSH 계정을 RSA키 쌍을 생성해서 서버에 접속하는 방법이다.

임시로 서버접속계정을 발급하거나, 같은 접속계정으로 암호를 다르게 사용할때 사용된다.

사용자계정삭제시 해당 키만 삭제하면 접속이 불가하다.

먼저 접속하려는 서버에서 아래의 과정을 실행한다.

Generating public/private rsa key pair.

Enter file in which to save the key (/limsj/.ssh/id_rsa):

비밀번호를 묻는다.. 입력후 다시 확인입력하면 .ssh 디렉토리에

id_rsa 와

id_rsa.pub 가 생긴다.

id_rsa.pub 의 내용을

해당 계정의 .ssh 디렉토리안에

vi authorized_keys 로 파일을 열어서 추가한다. 이때 한줄로 넣는것을 잊지 말자~

YaduW1MSyCdYOycrS3bkTz2dhUzK6XtdKtONJLPSRSNyQmKVMhlZp8NlysKhnVl0NUQsypHQX0EMaetXFTUEtCR55iuVULf6zzPE9q/RlWYz9ySAx1MmQC

u01FW/RbHBPcVHT6LGXWd5Wu4R0eDcoxs99cjfyKao568F1k0bYNm6pBWUUxLdOwIA+p0xVij+1kNHYClfo9H2v2IVL+2NTwxqHHBniYOxMUYeiizWxuKqjh

N72fKxw+uD2QuhB/eQ== limsj@testserver

id_rsa 의 파일은

접속하려는 다른서버나 ssh접속툴로 사용하여 접속한다.

id_rsa 의 파일권한은 0600 으로 변경한다.

키생성시 입력했던 암호를 입력하면 서버 접근이 바로 된다.

간단하다. ㅋ

sendmail에서 포트확인시

telnet localhost 25

로 확인할때 응답이 느릴경우가 있다.

물론 로컬에서 메일을 보낼때도 느리지만, 외부에서 25번포트 접속시에는 빠르게 접속된다.

maillog를 보면 아래와 같이 메시지가 나타난다면.

sendmail.cf 에

로 기술해보면 로컬에서도 빠르게 응답할것이다.

이걸로 4시간 삽질했따아...

ftp접속시

Trying 127.0.0.1...

Connected to localhost.

아래의 설정을 한번 보면,

ServerName "ProFTPD Default Installation"

ServerType standalone

DefaultServer on

IdentLookups off

UseReverseDNS 는 접속자IP를 Reverse Mapping하지 않겠다는것이며(off),

IdentLookups는 remote username의 확인을 시도되기 위한 옵션이므로,

둘다 off로 해보자!

Connected to localhost.

220 ProFTPD 1.3.1 Server (ProFTPD Default Installation) [localhost]

Name (localhost:test)

접속이 훨씬 빨라진다.ㅎㅎ

아주 간단한 옵션인데.. 구글한테 물어봐도 시원한 답변이 없고.

테스트해보니 문제없이 다 잘되긴하는데.. 아파치 2.2.9의 버그로밖에 생각할 수 없따아.

https://issues.apache.org/bugzilla/show_bug.cgi?id=45221

사내직원이 100명이 넘어가면서 imap(메일관련데몬)의 접속이 많아져서

가끔 아래와 같이 /var/log/messages 에 에러를 내뱉는다.

우선 inetd의 데몬옵션을 확인

ps aux | grep inetd

기본값으로 데몬이 떠 있는것...

-C 옵션은 max-connections-per-ip-per-minute 로 동일IP에 대해서 동일포트의 1분간 설정회수란다..

좀더 높여보자(imapd를 사용하는 웹메일에 문제가 있나?)

이왕 -R 값도 좀 높여보자..

일단 기존 inetd를 죽이고..

kill -9 624

재가동한다.

그리고,

/etc/rc.conf 에 inetd_flag추가해주는 센쓰~

inetd_flag="-wW -C 256 -R 2048"

vi /boot/loader.conf 에

커널옵션에

최신 아파치(현재는 2.2.8) 을 가져와서 소스를 푼다.

PHP를 동적으로 컴파일해야 하기때문에 --enable-so는 반드시 있어야한다.

그외 옵션추가는 ./configure --help 로 참조한다.

설치디렉토리는 --prefix 의 경로로 변경이 가능하다.

위의 과정으로 아파치 컴파일은 완료!

FreeBSD 6.x 의 경우 기본적으로 perl이 설치안되어 있으므로 perl을 설치하는것이 좋겠다.

make install

최신의 PHP 소스롤 가져다가 푼다.

아파치 설치된 경로로 apxs 를 지정한다.

그외 gd를 설치하거나 기타 옵션을 주려면, 마찬가지로 ./configure --help를 참고한다.

인스톨후

PHP 5.2.5 (cli) (built: Nov 5 2007 16:11:19)

Copyright (c) 1997-2007 The PHP Group

Zend Engine v2.2.0, Copyright (c) 1998-2007 Zend Technologies

아파치 설치 디렉토리에서

vi /usr/local/apache2/conf/httpd.conf

후에 아래를 추가한다.

AddType application/x-httpd-php .php

그외 아파치 설정파일은 아파치 문서를 참고한다.

.php 외의 확장자나 다른확장자로 php 스크립트를 만드려면 뒤에 추가해도 된다.

ex) AddType application/x-httpd-php .php .html .phps

아파치를 구동한다.

조금 예전서버 혹은 해당 장치가 없는것은 이런장치를 연결하면 훌륭하게 원격으로 조정하면서

관리할 수 있다. 물론 비싸긴하지만 70만원선..

생각보다 작은크기~

뒷면에는 LAN연결과 장비셋팅하거나 서버(PC)와 직접연결하는 곳이 있다.

PC라고 씌여있는곳에 서버의 VGA와 키보드/마우스를 연결한다 물론 멀티짹이 있다.

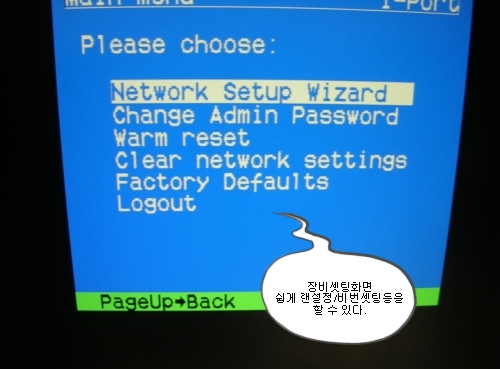

해당 장비를 모니터와 연결해서 셋팅하는 메뉴화면 .

쉽게 관리 랜셋팅이나 비번을 설정할 수 있다.

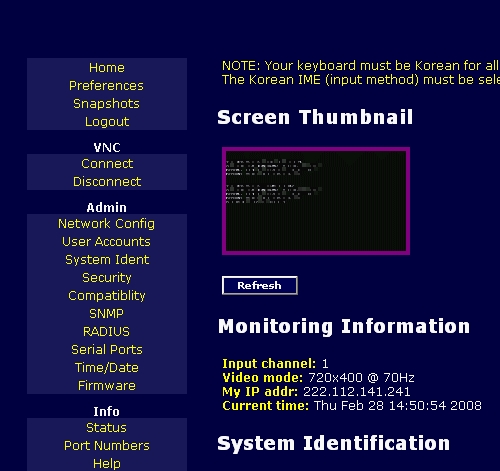

관리 IP로 설정한 IP로 웹접속시 인증을 거치면 위와 같은 화면이 나오고

현재 서버(PC)의 화면을 썸네일 형태로 보여준다.

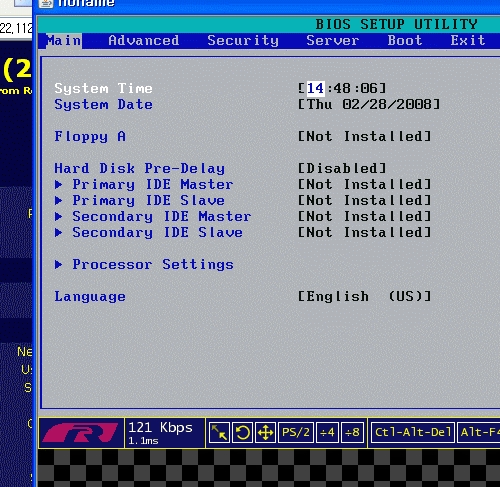

썸네일 이미지를 클릭하면 아래와 같이 직접 서버컨트롤이 가능하다.

위의 화면은 원격지의 서버의 cmos화면에 들어가서 셋팅하는 모습이다.

요즘 300만원을 주지 않으면 쇼핑몰을 다운시키겠다는 협박이 많이 있어난다.

수십대의 좀비PC를 컨트롤 할 수 있으면 가능한이고, 추적하기 힘들기때문에 오버추어의 상위

광고업체(돈좀있으니 광고를 한다는 생각?)에 협박을 많이 하는것 같다.

FreeBSD에서 DDOS공격의 하나인 ICMP flood attack 이 일어나게 되면,

Limiting icmp unreach response from 30094 to 200 packets/sec

Limiting icmp unreach response from 30958 to 200 packets/sec

Limiting icmp unreach response from 30992 to 200 packets/sec

Limiting icmp unreach response from 31039 to 200 packets/sec

위와 같은 메시지를 자주보게 된다. 주로 포트스캐닝할때 나타난다.

이러한 공격은 해당 서버의 네트워크의 자원을 고갈시키면서 정상적인 서비스를 불가능하게 만든다.

MRTG트래픽을 보니깐.. 200M 이상의 DDOS공격을 해오는듯..

위의 파란색그래프(트래픽유입,업로드)가 튄것을 볼 수 있다.

일단 FreeBSD에서

sysctl -w net.inet.tcp.blackhole=2

위와 같이 설정하면, 어느정도 해결할 수 있다.

IP로그를 보려면,

을 설정하면 아래와 같이 나타난다.

Connection attempt to TCP 203.x.x.59:139 from 203.238.53.121:1762 flags:0x02

Connection attempt to TCP 203.x.x.59:135 from 203.238.187.188:2610 flags:0x02

Connection attempt to TCP 203.x.x.59:139 from 203.238.51.239:4365 flags:0x02

Connection attempt to TCP 203.x.x.59:139 from 203.238.51.239:4365 flags:0x02

Connection attempt to TCP 203.x.x.59:139 from 203.238.51.239:2254 flags:0x02

Connection attempt to TCP 203.x.x.59:139 from 203.238.51.239:2254 flags:0x02

Connection attempt to TCP 203.x.x.59:135 from 203.238.187.188:2869 flags:0x02